مایکروسافت همچنان در حال بررسی چگونگی سرقت کلید توسط هکرها است MSA در حمله سال 2023 به صرافی.

به گزارش تکنوک، هیئت بررسی امنیت سایبری وزارت امنیت داخلی ایالات متحده (CSRB) گزارشی در مورد نحوه مدیریت مایکروسافت با حمله به سرویس تبادل آنلاین در سال 2023 منتشر کرده است.

این گزارش هشدار میدهد که مایکروسافت باید امنیت دادهها را جدیتر بگیرد و در مورد نحوه سرقت کلیدهای امضای Azure توسط هکرها صادقتر باشد.

صدای کامپیوتر می آید می نویسد که مایکروسافت معتقد است که حمله به Exchange Online در ماه می سال گذشته مربوط به سرقت کلید امضای Azure از لپ تاپ یکی از مهندسان این شرکت است. گروه هک Storm-0558 یک بازیگر جاسوسی سایبری مستقر در چین است که بیش از دو دهه است که فعالیت می کند و طیف گسترده ای از سازمان ها را هدف قرار می دهد.

علیرغم ادعاهای قبلی مایکروسافت، هیئت مدیره CSRB، پس از نزدیک به 10 ماه تحقیق، اعلام کرد که هیچ مدرک قطعی دال بر چگونگی دستیابی هکرها به کلید امضا وجود ندارد.

هشدار تاکسی زرد بزرگ

CSRB حمله Exchange Online 2023 را با بررسی اطلاعات بهدستآمده از سازمانهای آسیبدیده، شرکتهای امنیت سایبری، کارشناسان صنعت، سازمانهای مجری قانون و جلسات با نمایندگان مایکروسافت تحلیل کرد. این گزارش خاطرنشان می کند که مایکروسافت پس از هشدار وزارت خارجه ایالات متحده در 16 ژوئن 2023 از این حمله مطلع شد.

یک روز پیش از آن، مرکز عملیات امنیتی وزارت امور خارجه (SOC) با مشاهده دسترسی غیرمعمول به سیستم های ایمیل سازمان، نشانه هایی از نفوذ را شناسایی کرد. روز بعد، چندین هشدار امنیتی به لطف یک اسکریپت سفارشی به نام Big Yellow Taxi برای تجزیه و تحلیل گزارش MailItemsAccessed موجود از طریق سرویس ممیزی Premium برای نگهداری طولانیتر سابقه ظاهر شد.

یکی از ویژگی های گزارش های MailItemsAccessed ردیابی و ثبت دسترسی به پیام های فردی (عملیات bind) است. ایجاد قانون بزرگ تاکسی زرد به این دلیل امکان پذیر شد که وزارت امور خارجه ایالات متحده مجوزی را برای Microsoft 365 Government G5 خریداری کرد که همراه با ثبت اطلاعات پیشرفته از طریق سطح برتر خدمات Purview Audit مایکروسافت است.

با این حال، سازمانهای دیگری که با این حمله مواجه شدند، نتوانستند نفوذ به حسابهای خود را شناسایی کنند، زیرا ویژگیهای ثبت اطلاعات حساس و طبقهبندی شده را خریداری نکردند. این امر باعث شد تا مایکروسافت با آژانس امنیت سایبری و زیرساخت های حیاتی ایالات متحده (CISA) همکاری کند تا ویژگی های ثبت اطلاعات حیاتی را به صورت رایگان ارائه دهد تا همه مشتریان بتوانند حملات مشابه را شناسایی کنند.

در ماه فوریه، مایکروسافت تصمیم گرفت دوره نگهداری گزارش پیش فرض را برای همه مشتریان استاندارد Purview Audit از 90 به 180 روز افزایش دهد و داده های تله متری بیشتری را در اختیار آژانس های فدرال قرار دهد.

کلید را فراموش کرده و به روز رسانی کنید

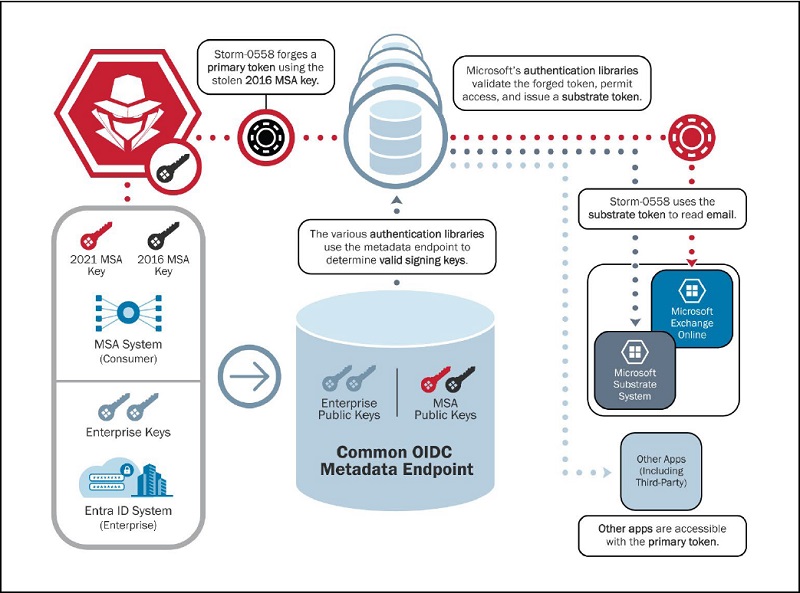

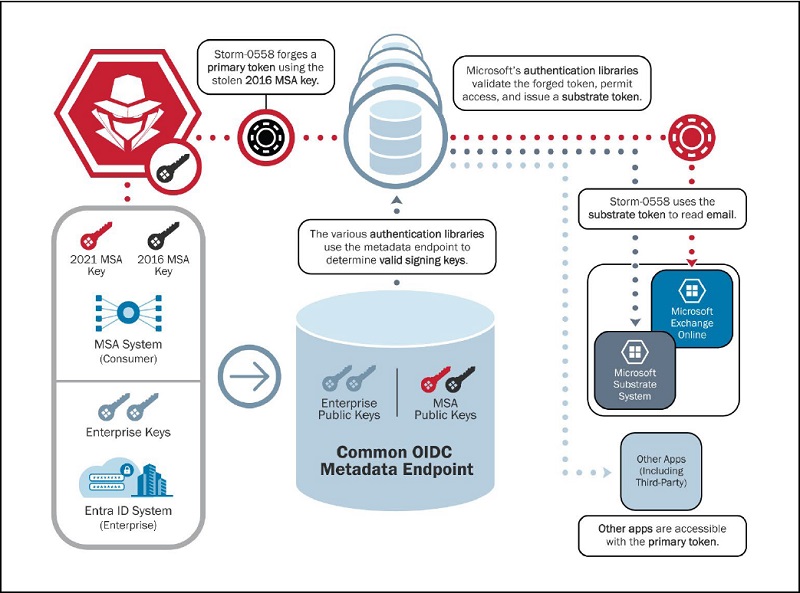

از اواسط می 2023، گروه هکر چینی Storm-0558 در یک عملیات جاسوسی سایبری، حساب های ایمیل بیش از 500 نفر را در 22 سازمان به خطر انداخت. هکرها با استفاده از توکنهای احراز هویت جعلی امضا شده با کلید کاربری حساب خدمات مایکروسافت (MSA) به حسابهای ایمیل دسترسی پیدا کردند.

در سال 2016، مایکروسافت این کلید را ایجاد کرد و قرار بود در مارس 2021 لغو شود. دلیل اینکه این کلید همچنان در سال 2021 معتبر بود، این است که برخلاف فرآیند خودکار برای سیستمهای سازمانی، چرخش کلید در آن زمان برای سیستمهای مصرفکننده به صورت دستی انجام میشد.

پس از قطعی گسترده در سرویس ابری مایکروسافت به دلیل چرخش دستی کلید، این شرکت در سال 2021 این فرآیند را به طور کلی متوقف کرد و هیچ سیستمی برای هشدار به کارکنان در مورد کلیدهای امضای قدیمی و فعال در سرویس مصرف کننده MSA وجود نداشت که باید غیرفعال شوند.

اگرچه کلید MSA 2016 برای امضای توکنهای دسترسی فقط برای حسابهای مصرفکننده طراحی شده بود، یک آسیبپذیری ناشناخته قبلی به Storm-0558 اجازه میداد از آن برای ایمیلهای شرکتی نیز استفاده کند.

در جلسه ای با CSRB، مایکروسافت توضیح داد که مشکل با ایجاد یک سرویس نقطه پایانی (OIDC) که کلیدهای امضای فعال را برای سیستم های هویت سازمانی و مصرف کننده فهرست می کند، به وجود آمد.

با این حال، کیتهای توسعه نرمافزار (SDK) برای تمایز بین کلیدهای امضای MSA برای مصرفکنندگان و سازمانها در این نقطه پایانی بهدرستی بهروزرسانی نشدند. این امر احراز هویت برنامه ایمیل را از طریق سیستم Entra Identity and Access Management (IAM) مایکروسافت با استفاده از هر نوع کلیدی فعال کرد.

مشخص نیست که چگونه هکرها متوجه شدند که میتوانند از این مشکل برای جعل توکنهایی که برای حسابهای مصرفکننده و سازمانی کار میکنند سوء استفاده کنند. اما مایکروسافت حدس میزند که از طریق آزمون و خطا به این موضوع پی بردهاند.

لو رفتن حافظه از سال 2021

مایکروسافت در سپتامبر اعلام کرد که عوامل مخرب ممکن است کلید MSA 2016 را از نشت حافظه به دست آورده باشند. اما در 12 مارس 2024، در به روز رسانی پست اصلی وبلاگ خود، این را تنها یک فرضیه اعلام کرد و هیچ مدرکی برای حمایت از آن پیدا نکرد.

مایکروسافت در طول تحقیقات خود در مورد این حادثه، این سناریو را به همراه 45 سناریو دیگر، از جمله سناریویی با دشمنانی با قابلیتهای محاسباتی کوانتومی که میتوانند رمزگذاری کلید عمومی را بشکنند، مورد بررسی قرار داد.

فرضیه مشترک مایکروسافت با CSRB این است که حمله به سرویس Exchange Online در سال 2023 به حادثه دیگری در سال 2021 مرتبط است. در این حادثه، همان هکرها به شبکه شرکتی مایکروسافت نفوذ کرده و با نفوذ به داده های احراز هویت و هویت حساس دسترسی پیدا کردند. حساب کاربری یکی از مهندسان که بیش از یک سال پیش هک شد.

مهندس مذکور در زمان وقوع این حادثه در شرکت Affirmed Networks مشغول به کار بوده است. شرکتی که مایکروسافت در سال 2020 برای تقویت پلتفرم ابری خود خریداری کرد. پس از خرید شبکه های تایید شده و بدون انجام ممیزی امنیت سایبری، مایکروسافت اعتبارنامه شرکتی را در اختیار مهندس قرار داد که دستگاه Storm-0558 قبلاً به خطر افتاده بود.

با این حال، CSRB می گوید که مایکروسافت در ارائه شواهدی برای حمایت از این فرضیه شکست خورده است و تنها پس از فشار هیئت مدیره، توصیه های خود را با شفاف سازی به روز کرد. این هیئت می افزاید که مایکروسافت هنوز شواهد قطعی درباره نحوه سرقت کلید امضا توسط هکرها ارائه نکرده است و تحقیقات در این زمینه ادامه دارد.

Storm-0558 بر جاسوسی تمرکز دارد

در طول هک سال 2023، عوامل مخرب به ایمیلهای مقامات ارشد دولت ایالات متحده درگیر در مسائل امنیت ملی دسترسی پیدا کردند. شامل:

- جینا ریموندو، وزیر بازرگانی ایالات متحده

- R. Nicholas Burns (R. Nicholas Burns)، سفیر ایالات متحده در جمهوری خلق چین

- دان بیکن، نماینده کنگره آمریکا

- دانیل کریتنبرینک، دستیار وزیر امور خارجه در امور شرق آسیا و اقیانوسیه

تنها از وزارت خارجه آمریکا، هکرها حدود 60000 ایمیل طبقه بندی نشده را برای حداقل 6 هفته سرقت کردند. مایکروسافت Storm-0558 را به عنوان یک گروه هکر مستقر در چین توصیف می کند که بر جاسوسی تمرکز دارد. این گروه به طور مستقل فعالیت می کند. اما فعالیت ها و روش های آن با دیگر گروه های چینی همپوشانی دارد.

اهداف این گروه عمدتاً در ایالات متحده و اروپا قرار دارند و شامل نهادهای حاکمه دیپلماتیک، اقتصادی، قانونگذاری و همچنین افراد مرتبط با منافع ژئوپلیتیکی تایوانی و اویغور می شود. ردموندی ها خاطرنشان می کنند که گروه هک مذکور دارای امنیت عملیاتی بسیار و مهارت های فنی قوی است و درک عمیقی از بسیاری از تکنیک ها و برنامه های احراز هویت دارد و به خوبی از محیط هدف خود آگاه است.

نمایندگان گوگل به CSRB گفتند، گروه تحلیل تهدیدات گوگل (TAG) توانست حداقل یک نهاد مرتبط با Storm-0558 را به گروهی که در پشت عملیات Aurora قرار دارد، مرتبط کند. عملیات Aurora یک حمله سایبری از چین در سال 2009 بود که زیرساخت های شرکتی گوگل را به خطر انداخت و منجر به سرقت مالکیت معنوی شد.

به عنوان بخشی از عملیات شفق قطبی، اولین حمله پیچیده در مقیاس بزرگ علیه بخش تجاری، بیش از 20 شرکت دیگر از جمله یاهو، ادوبی، مورگان استنلی، جونیپر نتورکز، سیمانتک، نورث روپ گرومن و داو کیمیکال به خطر افتادند.

مایکروسافت میگوید که در اکثر حملات Storm-0558، هدف دسترسی به حسابهای ایمیل سازمان هدف از طریق روشهای مختلف، از برداشت اعتبار و فیشینگ تا حملات توکن OAuth است.

گفتگو در مورد این post