سرعت توسعه بلاک چین آنقدر بالاست که به سادگی نمی توان به آن دست یافت! اگرچه به نظر می رسد قطار پیشرفت تکنولوژی هرگز متوقف نشده و همه چیز خوب و جذاب به نظر می رسد، اما این تمام ماجرا نیست. امنیت همچنان مهم ترین چالش در این زمینه است و نمی توان به راحتی از کنار آن گذشت. هر روز چندین حمله سایبری پیچیده و استراتژیک علیه کاربران یا شرکت های بزرگ انجام می شود و کمتر در مورد آنها صحبت می شود. در این مقاله قصد داریم به یکی از این حملات یعنی حمله APT بپردازیم. در وبلاگ خبرجو با ما همراه باشید.

حمله APT چیست؟

حمله APT یا تهدیدات پایدار پیشرفته (Advanced Persistent Threat) یک اختلال سایبری پیچیده و دائمی است که در آن یک مهاجم تایید نشده برای سرقت داده های حساس و مهم به شبکه نفوذ می کند. این سطح از نفوذ مستلزم دقت بالا و طراحی مناسب است تا مهاجم بتواند بدون برجای گذاشتن ردی به یک سازمان خاص نفوذ کند.

اجرای این فرآیند نسبت به نمونه های سنتی پیچیده تر و حساس تر است و قابل مقایسه با آنها نیست. معمولاً یک حمله APT توسط یک فرد انجام نمی شود و یک تیم سازمان یافته با بودجه قابل توجهی اهداف مهم را هدف قرار می دهد. مهمترین دستاوردهای این رخنه امنیتی عبارتند از:

- جاسوسی سایبری، از جمله سرقت مالکیت معنوی یا اسرار دولتی

- جرایم الکترونیکی برای منافع مالی

- هک برای اهداف سیاسی یا اجتماعی

- تخریب اطلاعات

- مالکیت کامل سایت

- دسترسی به ارتباطات حساس یا محرمانه

تاریخچه حمله APT؛ ظهور از سرزمین اژدهاها

Advanced Persistent Threats اولین بار در سرزمین اژدهای سرخ چین اجرا شد. داستان به سال 2003 برمی گردد، زمانی که هکرهای چینی کمپین باران Titan را علیه دولت ایالات متحده برای سرقت اسرار مهم و حساس راه اندازی کردند.

مهاجمان داده های نظامی را هدف قرار دادند و چندین حمله APT بر روی سیستم های پیشرفته سازمان های دولتی از جمله ناسا و FBI انجام شد. تحلیلگران امنیتی ارتش آزادیبخش خلق چین را عامل اصلی این حملات اعلام کردند، اما این گروه هرگز آن را نپذیرفت.

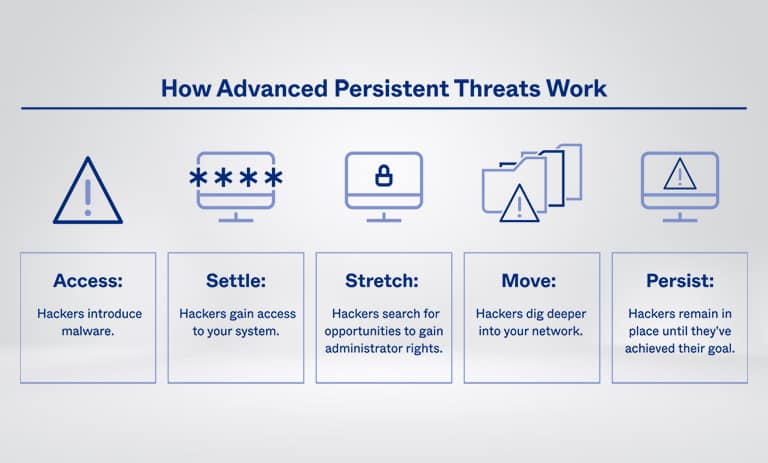

حمله APT چگونه کار می کند؟

معمولاً حملات APT از 5 مرحله مختلف تشکیل شده است که تیم هکر این مراحل را به صورت متوالی و با نهایت ظرافت انجام می دهد.

دسترسی سریع

تیم نفوذ حمله خود را با دسترسی به یک شبکه آغاز می کند و برای این منظور یکی از سه پلتفرم زیر را انتخاب می کند.

- سیستم های مبتنی بر وب

- شبکه های

- کاربران انسانی

هکرها معمولاً از طریق آپلودهای مخرب، جستجو و بهره برداری از آسیب پذیری های برنامه، شکاف های موجود در ابزارهای امنیتی و فیشینگ کارکنان به سیستم دسترسی پیدا می کنند. پس از دسترسی، آنها سعی می کنند هدف را با بدافزار آلوده کنند.

نفوذ و استقرار بدافزار

پس از دسترسی، مهاجمان یک تروجان یا بدافزار را در نرم افزار قانونی وارد می کنند و سعی می کنند از آن برای نفوذ به شبکه و کنترل آن از راه دور استفاده کنند. سپس سعی می کنند با سیستم فرماندهی و تیم خود ارتباط خروجی برقرار کنند و این یکی از مهمترین نقاط عطف عملیات است. معمولا APT ها از تکنیک های بدافزار پیشرفته مانند رمزگذاری، مبهم سازی یا بازنویسی کد برای پنهان کردن فعالیت های خود استفاده می کنند. این روش نفوذ را می توان تا حدودی نزدیک به یک حمله 51 درصدی در نظر گرفت که ممکن است بیش از 50 درصد از شبکه را به خود اختصاص دهد.

دسترسی و حرکات جانبی را گسترش دهید

پس از دسترسی و نفوذ اولیه، مهاجمان فرآیند جمع آوری اطلاعات بیشتر در مورد شبکه هدف را آغاز می کنند. آنها معمولاً حملات هستند نیروی بی رحم آنها از آن برای جمع آوری اطلاعات بیشتر و به دست آوردن سایر آسیب پذیری های شبکه برای دستیابی به دسترسی عمیق تر و کنترل بر روی سیستم های حساس تر استفاده می کنند. سپس تونل هایی را در سراسر شبکه ایجاد می کنند تا بتوانند حرکات جانبی را در سراسر شبکه انجام دهند و داده ها را به مکان های مورد نظر خود منتقل کنند.

حمله را پایه گذاری کنید

پس از نفوذ به شبکه، هکرها داده ها و دارایی های مورد نظر خود را شناسایی کرده و به مکانی امن در شبکه منتقل می کنند. معمولاً در این مکان، داده ها رمزگذاری و فشرده می شوند تا از چشم صاحبان اصلی خود دور بمانند. این مرحله زمانبر است و در عین حال، مهاجمان همچنان به سیستمهای حساستر آسیب میزنند و دادههای خود را به فضاهای ذخیرهسازی امن منتقل میکنند.

نفوذ یا آسیب رساندن به شبکه

در نهایت، مهاجمان آماده می شوند تا هنگام انجام یک حمله نویز سفید، از جمله DDoS، داده ها را از سیستم منتقل کنند تا تمرکز تیم های امنیتی را پرت کنند. به این ترتیب داده ها به بهترین شکل ممکن از شبکه حذف می شوند و در نهایت اقداماتی برای حذف شواهد انتقال انجام می شود.

در صورت عدم شناسایی، مهاجمان در شبکه باقی می مانند تا در موقعیت های دیگر حملات را انجام دهند یا حتی همان فرآیند را تکرار کنند. همچنین حفره امنیتی Backdoor ایجاد کرده اند که تشخیص آن دشوار است. حتی اگر دستگیر شوند، در آینده با استفاده از این حفره به سیستم دسترسی خواهند داشت و داده ها را سرقت می کنند.

علائم حمله APT

هدف از Advanced Persistent Threats نفوذ به شبکه هدف برای کشف اطلاعات حساس است. معمولاً پس از تیک زدن هدف مأموریت، مهاجمان بدون سر و صدای اضافی ناپدید می شوند و هیچ اثری از خود باقی نمی گذارند.

حتی اگر یک حمله APT توسط ماهرترین هکرهای جهان انجام شود و آنها از ابزارهای پیچیده برای پنهان کردن فعالیت خود استفاده کنند، راه های مختلفی برای شناسایی آن وجود دارد. توجه داشته باشید که وجود تنها یکی از علائم زیر نشان دهنده اجرای فرآیند نیست.

ورودهای غیر منتظره

حجم غیرمنتظره ترافیک به سرورهای شما، به خصوص خارج از ساعات کاری، ممکن است نشان دهنده یک حمله APT در حال انجام باشد. یکی از راه های نفوذ مهاجمان به شبکه ها، استفاده از حساب های سرقت شده کارمندان رده بالای موسسه هدف است. با این حال، مهاجمان احتمالاً در منطقه زمانی متفاوت از شما هستند و در شب کار میکنند تا احتمال توجه به فعالیتهایشان را کاهش دهند. به این ترتیب ورود کارمندان به سرور را در خارج از ساعات اداری نظارت کنید.

جعل هویت و سرقت حساب تنها در APT انجام نمی شود و هکرها نیز از آن برای اجرای حملات Sybil استفاده می کنند. این عملیات برای به دست آوردن حداکثر نفوذ در سیستم انجام شد، اما این تمام ماجرا نیست، برای اطلاعات بیشتر، مقاله حمله Sybil را بخوانید.

تعداد تروجان های درب پشتی رو به افزایش است

ابزارهای امنیتی پیشرفته حفاظت از شبکه میتوانند تعداد تروجانهای درپشتی را شناسایی کرده و در صورت افزایش آنها هشدار دهند. اگر ابزار شما در مورد این هشدار می دهد، احتمالاً تحت یک حمله APT هستید. مهاجمان برای اطمینان از دسترسی مجدد به شبکه و سیستم، این تروجان را نصب کردند. حتی اگر اطلاعات حساب تغییر کند، باز هم به سیستم دسترسی خواهند داشت.

افزایش ایمیل های فیشینگ

مهاجمان ایمیلهای فیشینگ نیزهای را برای مدیران سطح بالای سازمان ارسال میکنند تا در صورت باز کردن ایمیل، به رایانه یا دادههای مدیر دسترسی پیدا کنند. بنابراین به دنبال ایمیل های فیشینگ در سیستم مدیریت باشید، آنها معمولاً حاوی لینک ها و پیوست های مخرب هستند.

انتقال داده ناهمگام

بخشی از تاکتیک اصلی حمله APT، انتقال داده های مهم و حساس به یک نقطه امن در شبکه است. در این روش هکرها داده ها را کپی کرده و تنها در موقعیت مناسب انتقال می دهند. این جریان اطلاعات معمولاً به صورت سرور به سرور، سرور به مشتری یا شبکه به شبکه رخ می دهد. حرکت ناهماهنگ و بدون توضیح داده ها یکی از علائم اصلی است.

چگونه از حمله APT جلوگیری کنیم؟

چندین راه حل برای محافظت در برابر تهدیدات پایدار پیشرفته وجود دارد. موارد زیر بهترین تاکتیک های پیشگیری است و بهتر است آنها را به طور کامل اجرا کنید.

آگاهی از حملات فیشینگ

فیشینگ یکی از رایجترین روشهای نفوذ مهاجمان به سیستمها است. می توان با آموزش کارکنان در مورد این حملات و نحوه برخورد با ایمیل های حاوی لینک های مخرب و افزایش آگاهی کارکنان از فیشینگ جلوگیری کرد.

وصله های امنیتی را به روز کنید

حملات APT از نقاط آسیب پذیر شبکه برای نفوذ و نفوذ به سیستم سوء استفاده می کنند. با اطمینان از نصب وصله های امنیتی و به روز بودن آنها، می توان احتمال قرار گرفتن در معرض چنین آسیب پذیری ها را کاهش داد. شرکت ها همچنین می توانند با نصب ابزارهای امنیتی جدید از خود در برابر حملات سایبری محافظت کنند.

همچنین می توان با استفاده از رمزگذاری امنیت اطلاعات را افزایش داد تا هکرها نتوانند به راحتی از آنها استفاده کنند. امنیت بلاک چین نیز می تواند با روش های مشابه تامین شود.

از کنترل دسترسی قدرتمند استفاده کنید

راه دیگر برای اجرای APT استفاده از حساب های سرقت شده است. یک سیستم کنترل دسترسی قدرتمند می تواند از ورود موفقیت آمیز حساب های سرقت شده جلوگیری کند. به عبارت دیگر، نقاط دسترسی کلیدی شبکه باید با احراز هویت دو مرحله ای (2FA) ایمن شوند.

کنترل دائمی

روش دیگری که به سازمان های با حساسیت بالا توصیه می شود، کنترل مداوم و شبانه روزی سیستم است. به این ترتیب چندین نیروی انسانی به صورت 24 ساعته شبکه را زیر نظر دارند و هرگونه فعالیت مشکوک را گزارش می دهند تا در مراحل اولیه حمله خنثی شود.

نمونه هایی از حمله APT

این حمله معمولاً توسط کاشف آن نامگذاری می شود. با این حال، بسیاری از آنها توسط بیش از یک محقق کشف شده اند و چندین نام متفاوت دارند. برخی از مهمترین حملات به شرح زیر است.

خانواده بدافزار Sykipot APT

برای نفوذ به سیستم ها از نقص های Adobe Reader و Acrobat استفاده کرد. این مورد در سال 2006 شناسایی شد و طبق گزارش ها تا سال 2013 ادامه یافت. مهاجمان از بدافزار Sykipot به عنوان بخشی از یک سری حملات سایبری استفاده کردند که عمدتاً سازمان های آمریکایی و انگلیسی را هدف قرار می دادند. هکرها از فیشینگ که مملو از لینک ها و پیوست های مخرب بود برای نفوذ به سیستم ها استفاده کردند.

عملیات GhostNet

جاسوسی سایبری GhostNet در سال 2009 کشف شد. این حملات از چین انجام شد و ایمیل های فیشینگ با لینک های مخرب به سیستم های هدف ارسال شد. Ghostnet کامپیوترها را در بیش از 100 کشور به خطر انداخت. در این مورد، مهاجمان بر دسترسی به شبکه وزارتخانه ها و سفارتخانه های دولتی تمرکز کردند و به هکرها قدرت کنترل سیستم ها را دادند. به این ترتیب آنها با روشن کردن دوربین ها و امکان ضبط صدا از راه دور، دوربین ها را به دستگاه های شنود تبدیل کردند.

عملیات کرم استاکس نت

شاید این نمونه APT برای ما ایرانی ها بیشتر از موارد دیگر آشنا باشد. این حمله برای شناسایی برنامه هسته ای ایران سازماندهی شد و در سال 2010 شناسایی شد. کرم استاکس نت هنوز یکی از پیچیده ترین بدافزارهای تاریخ فناوری است. به این ترتیب، سیستم های کنترل نظارت و جمع آوری داده ها را هدف قرار داد و با فلاش آلوده منتشر شد. اگرچه هیچ کشوری رسما ادعای نقش خود در ساخت این بدافزار را نکرده است، اما تاییدیه های غیررسمی حاکی از همکاری آمریکا و اسرائیل است.

حمله APT28

حمله APT28 توسط یک گروه روسی موسوم به Fancy Bear، Pawn Storm، Sofacy Group و Sednit انجام شد و توسط محققان Trend Micro در سال 2014 شناسایی شد. هدف از این نفوذ، اختلال در سیستم های نظامی و تسلیحاتی کشورها علیه روسیه بود. در جنگ 2014 به این ترتیب سیستم های نظامی اوکراین، گرجستان، ناتو و آمریکا مورد حمله قرار گرفتند و APT28 خسارات قابل توجهی به مخالفان روسی وارد کرد.

حمله APT43

APT43 در سال 2018 شناسایی شد و توسط کره شمالی برای سرقت اطلاعات مهم از کشورهای دیگر انجام می شود. هکرهای کره شمالی از ارزهای دیجیتالی که قبلا سرقت کرده بودند برای خرید زیرساخت ها و دستگاه های سخت افزاری مورد نیاز برای اجرای احکام استفاده می کنند.

حمله APT؛ تهدید اصلی برای اطلاعات محرمانه

تهدیدهای پایدار پیشرفته از یک رویکرد استراتژیک و مخفیانه برای سرقت اطلاعات یا دارایی ها استفاده می کنند و بسیار خطرناک هستند. برای محافظت از سرمایه و اطلاعات خود، تمام تاکتیک ها و راه های جلوگیری از APT را اجرا کنید و از علائم حمله آگاه باشید. پیش از این، در طول همهگیری ویروس کرونا، مهاجمان قصد داشتند از این روش برای سرقت اطلاعات محرمانه واکسنها استفاده کنند.

می توان امیدوار بود با توسعه و رشد بلاک چین و افزایش آگاهی کاربران برای حفظ دارایی های خود، دست هکرها از سرمایه مردم کوتاه شود. تجربه شما از حملات سایبری چیست؟ مشتاقانه منتظر خواندن نظرات شما هستیم.

بررسی حمله APT یا تهدیدات پایدار پیشرفته و تهدید آن در بلاک چین برای اولین بار در خبرجو منتشر شد. ظاهر شد.

این خبر در تاریخ2023-07-07 12:02:00 توسط خبرجو منتشر شده است.

گفتگو در مورد این post