بدافزار SoumniBot با بهرهبرداری از نقاط ضعف موجود در فرآیند استخراج و تجزیه و تحلیل شاخص توصیفی اندروید، اقدامات امنیتی استاندارد را در تلفنهای اندرویدی دور میزند.

به گزارش TechNock، بدافزار بانکی جدیدی برای اندروید به نام SoumniBot کشف شده است که از روشی کمتر رایج برای پنهان کردن خود استفاده می کند. این روش شامل بهره برداری از نقاط ضعف در فرآیند استخراج و تحلیل لیست توصیفی اپلیکیشن های اندروید (Android Manifest) می باشد. این ترفند به SoumniBot اجازه می دهد تا اقدامات امنیتی استاندارد تلفن های اندرویدی را دور بزند و عملیات سرقت اطلاعات را انجام دهد.

بلیپ کامپیوتر می گوید که محققان کسپرسکی این بدافزار را کشف و تجزیه و تحلیل کرده اند. آنها جزئیات فنی روش هایی را که این بدافزار برای سوء استفاده از روال اندروید برای خواندن و استخراج مانیفست های APK استفاده می کند، ارائه کرده اند.

فریب تجزیه کننده اندروید

فایل های مانیفست با پسوند AndroidManifest.xml در پوشه اصلی برنامه های اندروید قرار دارند. این فایل ها حاوی اطلاعاتی درباره اجزای برنامه (خدمات پیام سیستم و گیرنده ها و ارائه دهندگان محتوا) و مجوزها و داده های برنامه هستند.

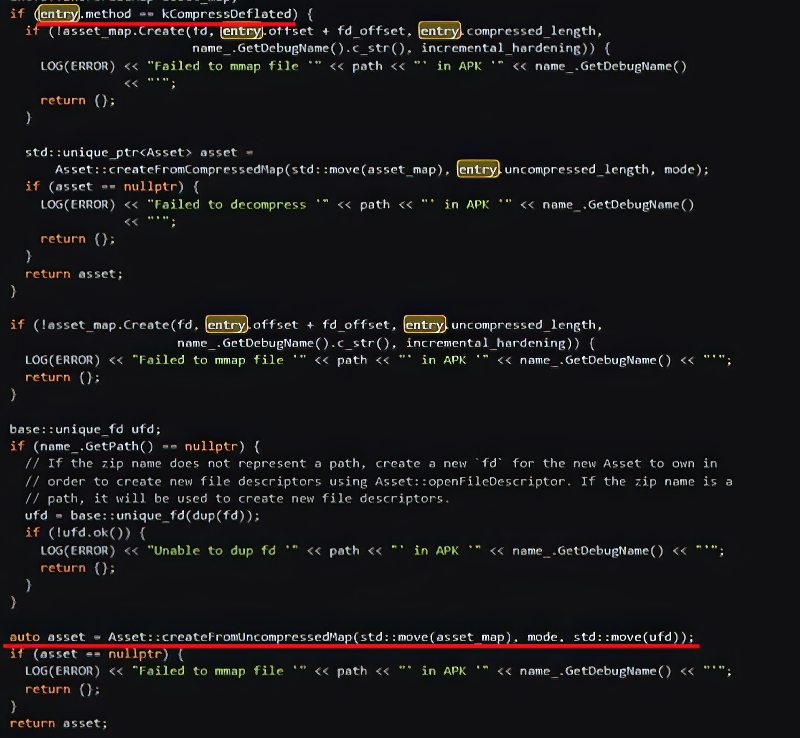

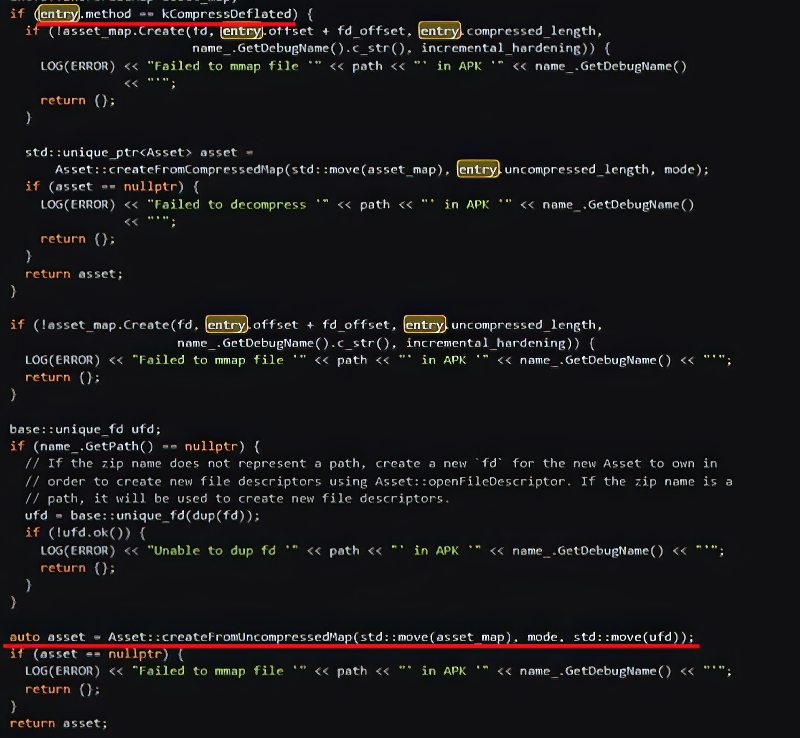

در حالی که ترفندهای فشرده سازی مختلفی توسط فایل های APK مخرب برای فریب ابزارهای امنیتی و دور زدن تجزیه و تحلیل استفاده می شود، تحلیلگران کسپرسکی کشف کرده اند که SoumniBot از سه روش مختلف برای دور زدن بررسی های تحلیلگر استفاده می کند.

- روش اول این است که SoumniBot هنگام باز کردن فایل توصیفگر APK از یک مقدار فشرده سازی نامعتبر استفاده می کند. این مقدار با مقادیر استاندارد مورد انتظار کتابخانه libziparchive Android که شامل 0 یا 8 است متفاوت است. با این مقدار نامعتبر به دلیل وجود اشکال در سیستم تجزیهکننده APK، Android بهطور پیشفرض دادهها را فشردهنشده تلقی میکند و به APK اجازه دور زدن میدهد. امنیتی را بررسی می کند و همچنان روی دستگاه اجرا می شود.

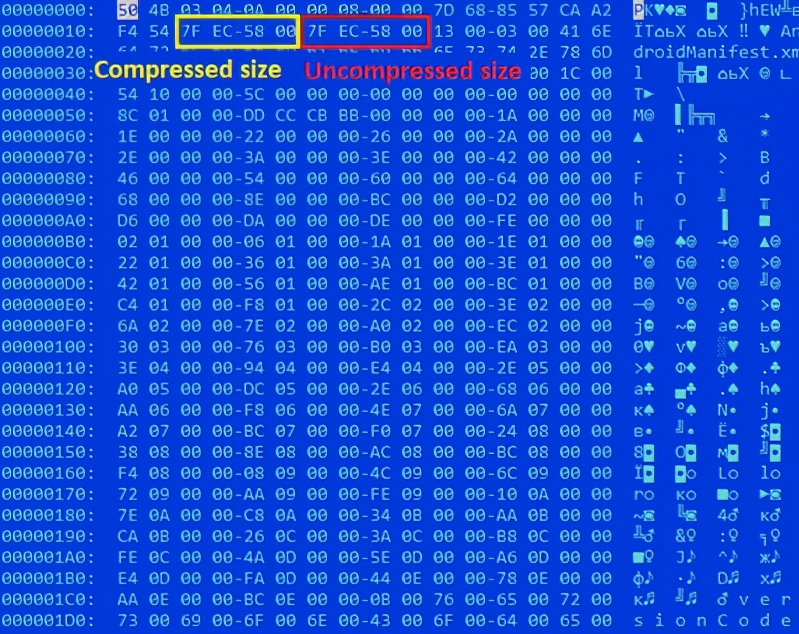

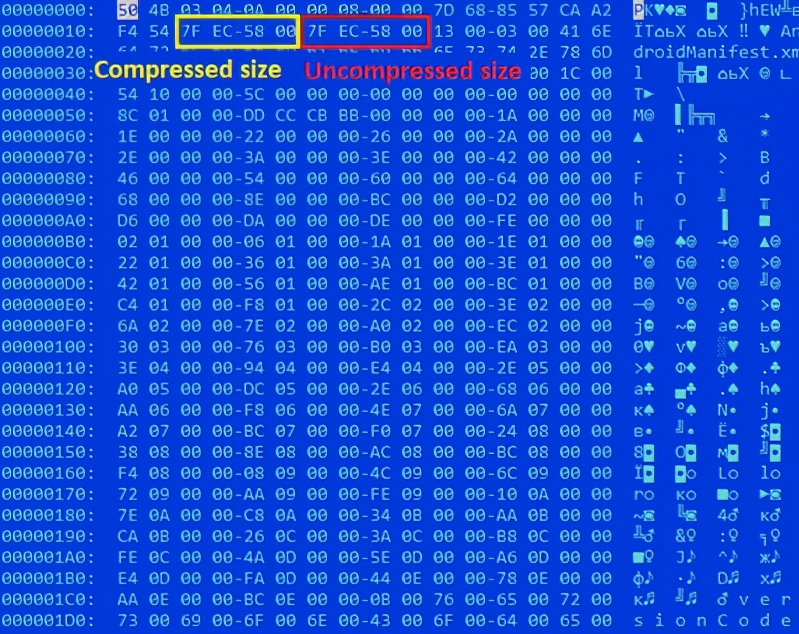

- روش دوم شامل گزارش نادرست اندازه فایل نمایه توصیفی در فایل APK است. در این روش، بدافزار حجمی بزرگتر از اندازه واقعی فایل گزارش می کند. از آنجایی که در روش قبلی فایل به عنوان غیرفشرده علامت گذاری می شود، مستقیماً از آرشیو کپی می شود و داده های اضافی و بی فایده “padding” اضافه می شود تا اختلاف اندازه را پر کند. این داده های اضافی به طور مستقیم به دستگاه آسیب نمی زند. زیرا اندروید قرار است آنها را نادیده بگیرد. با این حال، داده های گفته شده نقش مهمی در گیج کردن ابزارهای تحلیل کد ایفا می کنند.

- روش سوم استفاده از رشته های بسیار طولانی برای نام XML در فایل فهرست توصیفی است. این امر بررسی آنها را از طریق ابزارهای تجزیه و تحلیل خودکار بسیار دشوار می کند. زیرا این ابزارها اغلب حافظه کافی برای پردازش رشته های طولانی ندارند.

تهدید SoumniBot

هنگامی که SoumniBot راه اندازی شد، پارامترهای پیکربندی خود را از یک آدرس سرور به صورت سخت کد شده به بدنه درخواست خود و اطلاعات نمایه دستگاه آلوده، از جمله شماره تلفن، ارسال می کند. سپس این بدافزار سرویس مخربی را راه اندازی می کند که در صورت توقف، هر 16 دقیقه یکبار مجدداً راه اندازی می شود و هر 15 ثانیه یک بار اطلاعات دزدیده شده قربانی را ارسال می کند.

جزئیات استخراج شده عبارتند از: آدرس IP، لیست مخاطبین، جزئیات حساب، پیام های SMS، عکس ها، فیلم ها و گواهی های دیجیتال بانکداری آنلاین. استخراج داده ها با دستوراتی که بدافزار از طریق سرور MQTT دریافت می کند کنترل می شود. این دستورات عبارتند از:

- مخاطب موجود را حذف کنید یا مخاطب جدید اضافه کنید

- ارسال پیامک (ارسال)

- صدای زنگ را تنظیم کنید

- حالت بی صدا را روشن یا خاموش کنید

- حالت اشکال زدایی دستگاه را روشن یا خاموش کنید

هنوز مشخص نیست SoumniBot چگونه وارد دستگاه ها می شود. اما روش های توزیع آن عبارتند از: توزیع از طریق فروشگاه های اندروید شخص ثالث و وب سایت های ناامن و به روز رسانی برنامه های قانونی در مخازن معتبر با کدهای مخرب.

SoumniBot کاربران کره ای را هدف قرار می دهد و مانند اکثر بدافزارهای اندرویدی، نماد خود را پس از نصب پنهان می کند تا حذف آن دشوارتر شود. با این حال، بدافزار در پسزمینه فعال باقی میماند و دادهها را در دستگاه قربانی آپلود میکند.

Kaspersky مجموعه کوتاهی از Indicators of Contamination (IoC) را ارائه می دهد که شامل هش های مرتبط با بدافزار و دو دامنه است که اپراتورهای بدافزار برای فعالیت فرمان و کنترل استفاده می کنند.

گفتگو در مورد این post